首页 > 资讯 博客日记

我们学校被钓鱼了,泄露了不少同学的邮箱信息

24-01-24资讯围观162次

简介 我们学校被钓鱼,很多学生的电子邮件信息被泄露。 刚好我先到了,实验室的前辈们带我们这些菜鸟来玩(呜呜呜~~基本都是前辈们get到了,弟弟太厉害了),毕竟在一个特殊的地方像我们这样的医院

我们学校被钓鱼,很多学生的电子邮件信息被泄露。 刚好我先到了,实验室的前辈们带我们这些菜鸟来玩(呜呜呜~~基本都是前辈们get到了,弟弟太厉害了),毕竟在一个特殊的地方像我们这样的医院、学校发生这样的事件,说明犯罪分子非常嚣张。

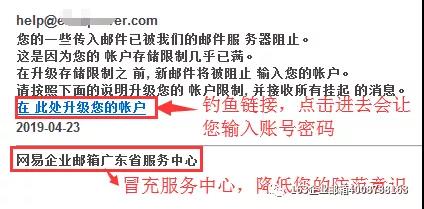

电子邮件的内容为您提供了一个链接,可以查看他所说的“详细信息”。 然后我们直接访问这个链接,出现一个QQ邮箱登录页面:

有经验的同学很快就会意识到这是一个钓鱼网站。 不过,除了链接之外,这个网站与真实的QQ登录页面一模一样。 这并不能阻止一些好奇的同学输入密码来尝试。 当您输入QQ号和密码后,您将被重定向到真实的QQ邮箱页面:

这是钓鱼网站最显着的特点之一,就是输入账号和密码后,会自动跳转到真正的官方网站。 但你的QQ帐号和密码已经转移到对方黑客服务器的数据库中,你可以继续往下看。

当我们尝试攻击该钓鱼网站时,首先发现该页面提交的登录信息会被发送到另一台IP为45.xxx.xxx.63的服务器上。

我想尝试登录服务器后端,却发现对方给出的后端地址是假的。 进去之后只有无尽的挑衅,太“气人”了:

然后又尝试了sql注入,注入浪潮猛如猛虎。 发现有过滤机制,最后都被waf检测到了。 。 。

日前,监测显示,宝塔面板已正式发布关于数据库未授权访问漏洞的风险公告,该漏洞定级为严重。通过访问特定路径,远程攻击者可直接访问数据库管理页面,获取服务器系统权限。

获悉该服务器位于美国弗吉尼亚州赫恩登(毕竟在中国怎么能干坏事呢),重大发现是目标服务器开放了8888端口,该端口是服务器运行的默认端口和维护面板-宝塔。 就在几天前,宝塔数据库的一个未经授权访问的漏洞被披露。 实验室的大师们在这里尝试了一下,并且成功了。 最后成功进入目标服务器的数据库管理页面,并使用一键root。 哈哈哈:

随后,拉伊大师将其交给网警进行相关电子数据取证处理。 呵呵~~我猜那个小黑客已经等不及坐牢了。

此时,您可能想问,黑客是如何向我们发送电子邮件的? 他是如何获得我们的电子邮件信息的? 我们的电子邮件信息是如何泄露的?

这太简单了。 由于该事件发生在某个集群,并且基本上全校所有学生都收到了该邮件,因此我们推测对方可能已渗透到我们的招生群中:

那么黑客拿到我们的QQ账号之后有什么用呢? 难道他们只是想盗用你的账号并发给你一些xx图片来恶作剧吗? 当然不是,这背后涉及到一条黑色产业链。

例如,某黑客负责窃取账户,然后将这些账户封装起来,卖给专门接收电子邮件的人。 只要密码正确,能否登录并不重要。 接收者购买这些帐户后,有些成为“社会工作图书馆”。

而如果抓到的是游戏账号,收件人也会“洗信”(“信”的内容是游戏账号密码等信息。说白了,洗信其实就是盗号洗钱) )。 随后,“收件人”使用工具批量测试该信封的数量,看看有多少被冻结或密码错误。 最后,清理那些密码正确的账号的游戏装备,比如转移你的游戏装备、积分、游戏币等。

当您在登录页面输入账号和密码时,无论输入的账号和密码是否正确,都可以跳转到官方页面。 这种情况在真正的官方登录页面上是不会发生的,所以当你进入这样的登录页面时,可以先尝试输入错误的账号和密码。 如果登录成功,则为钓鱼网站。 否则,如果登录失败,则为官方网站。 如下:

但请注意,这种钓鱼网站很早就考验着人们的心理了。 第一次无论怎么输入都会提示输入错误。 这时候你第二次进去之后就会跳起来。 而且,这两种数据都存储在数据库中,更容易过滤。 如果两个密码一致,则很大概率是真实密码。

Tags: 资讯